“缴钱不杀”!恶意行为者如何行动:剖析 sextortion 骗局

- IYP

- Dec 17, 2018

- 7 min read

大多情况下,勒索邮件发送者从公开泄露的数据中获取电子邮件地址和密码,然后使用这些数据来促进 sextortion 攻击。Talos 仔细研究了部分 sector tion 活动,深入了解犯罪分子的运作方式:关于勒索者是如何行动的

自今年7月以来,越来越多的 sextortion 攻击在互联网上传播。过去几个月,Talos 一直在调查这些活动。

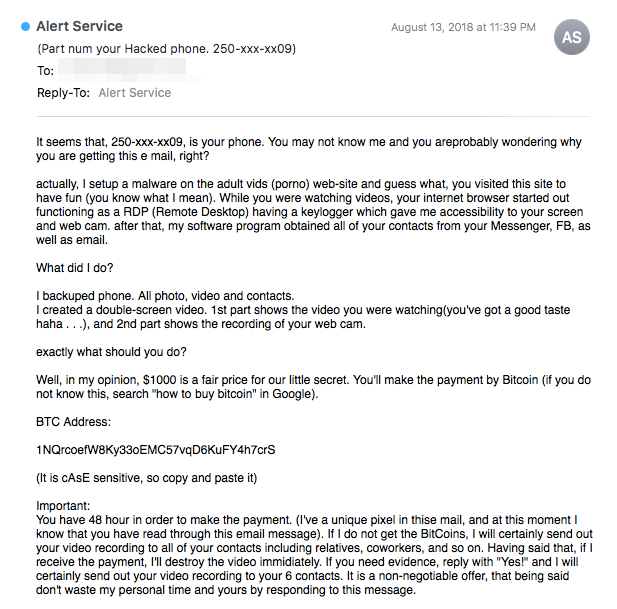

大多情况下,垃圾邮件发送者从公开泄露的数据中获取电子邮件地址和密码,然后使用这些数据来促进 sextortion 攻击。虽然攻击者实际上并没有任何视频来暴露受害者,但他们通过邮件声称:如果受害者在一定时间内没有支付勒索款项,那么他们将传播视频。

虽然这些攻击已持续数月,但 Talos 还是希望仔细研究下其中的一些活动,以了解为什么攻击者的威胁看似很薄弱,但还是有用户被欺骗,且向攻击者发送了大量比特币。通过详细研究 sextortion 垃圾邮件活动,研究人员可以深入了解这些犯罪分子的运作方式。

一、SEXTORTION分析

为更深入的了解 sextortion 骗局,Talos 提取并分析了两个非常相似的 sextortion 垃圾邮件活动相关的消息。我们分析的第一个垃圾邮件活动始于2018年8月30日,第二个活动开始于2018年10月5日。在撰写此博客时,这两个攻击仍处于活跃状态。

Talos 从这两个 sextortion 攻击活动中提取了 SpamCop 收到的所有邮件,从2018年8月30日到2018年10月26日,共计58天的垃圾邮件。作为这两个 sextortion 活动的一部分,发送的每条消息都包含一个 From:头部与以下两个正则表达式之一匹配:

From =~ /Aaron\d{3}Smith@yahoo\.jp/

From =~ /Aaron@Smith\d{3}\.edu/1. 邮件总数

总的来说,SpamCop 收到了 233,236 封与“Aaron Smith” sextortion活动相关的电子邮件。消息是从 137,606 个独立的 IP 地址发送的。此活动中的绝大多数发送方 IP,120,659 个(87.7%),发送了两条或更少的消息。

发件人 IP 分布在多个国家,但大约50%的信息仅来自五个国家:越南(15.9%),俄罗斯(15.7%),印度(8.5%),印度尼西亚(4.9%)和哈萨克斯坦(4.7%)。如果其中一些国家看起来很熟悉,那是因为印度和越南之前被认为拥有大量被 Necurs 僵尸网络感染的机器,Necurs 是一个恶意软件分发商。

尽管在这些攻击中发送了超过 233,000 封电子邮件,但单独收件人的数量实际上相当低。 Talos 仅发现 15,826 个不同的受害电子邮件地址。这意味着攻击者向每个收件人平均发送近15个 sextortion 垃圾邮件。令人吃惊的是,在我们搜集的数据中,其中一位不幸的受害者被发送了 354 次。

2. 支付

每个 sextortion 垃圾邮件都包含付款要求。攻击者请求的付款根据具体的攻击而有所不同,但在本例中,它是一个随机生成的数字,由1到7之间的整数后跟三个零($ 1,000 – $ 7,000)组成。这几种不同的支付金额在整个电子邮件集中的频率几乎相同,这表明攻击者并没有为每个受害者量身定制付款要求。

3. 钱包

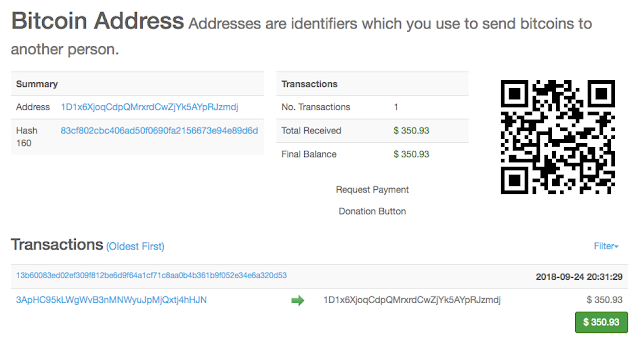

除了支付需求之外,每个 sextortion 消息还包含比特币(BTC)钱包地址以便从受害者接收付款。

总的来说,Talos 确定了与这两个垃圾邮件活动相关的 58,611 个独特比特币钱包地址。每个比特币钱包平均对应四条消息。在大约 58,000 个比特币钱包中,只有83个钱包拥有正余额。然而,这83个钱包的余额加起来为 23.3653711 比特币,相当于 146,380.31 美元。不算太糟糕的消息是,攻击者只分发了大约60天这种特殊的骗局,而且实际上并没有任何有关受害者的材料。

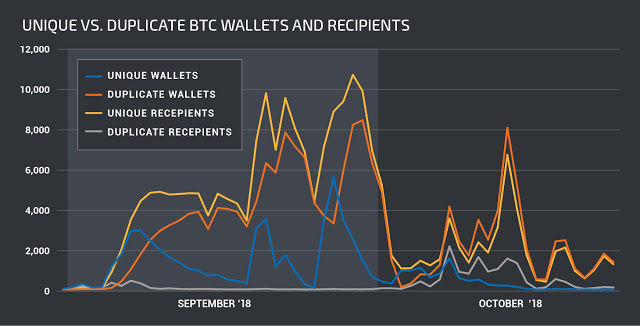

如果看一下独立比特币钱包的数量和独立受害者电子邮件地址的时间,可以发现攻击者定期向正在进行的攻击注入新鲜数据。独立的比特币钱包的数量趋于达到峰值,然后随着时间的推移逐渐减少,直到另一批新的攻击者生成的比特币钱包它再次达到峰值。新钱包地址的最后一次注入发生在10月9日。随着时间的推移,对于独立的邮件接收者也可以看到相同的情况,大约在10月9日左右也出现了大量新的收件人。

不幸的是,当进一步挖掘具有正余额的个别比特币钱包时,我们注意到了钱包支付金额的一些奇怪之处。几个钱包收到了远远低于此特定攻击活动所要求的最低 1,000 美元付款的转账。付款金额很低,不属于比特币价格波动可以解释的范围。

研究人员发现,这次攻击中使用的一些钱包也被用于其他攻击。攻击者在不同的垃圾邮件活动中重复使用一些比特币钱包地址。

鉴于攻击者的比特币钱包重用,Talos 决定扩大研究,包括所有提到“比特币”的垃圾邮件,同时邮件正文还拥有一串 26-35 个字符类似于比特币钱包地址。

二、攻击者使用个人信息

在第一个 sextortion 活动中发现的一个案例中,使用了受害者的电话号码而不是泄露数据中的密码。虽然电话号码不像用户密码那样私密,但它仍然是用户隐私。攻击者希望他们能够说服收件人,他们可以通过把受害者的电话号码展现在邮件内,使收件人相信他们的骗局是真的。

如果仔细阅读文本,就会注意到此电子邮件中的大部分文本与 Talos 之前分析的 “Aaron Smith” 活动中包含的文本几乎相同,尤其是结尾段落中的文字。

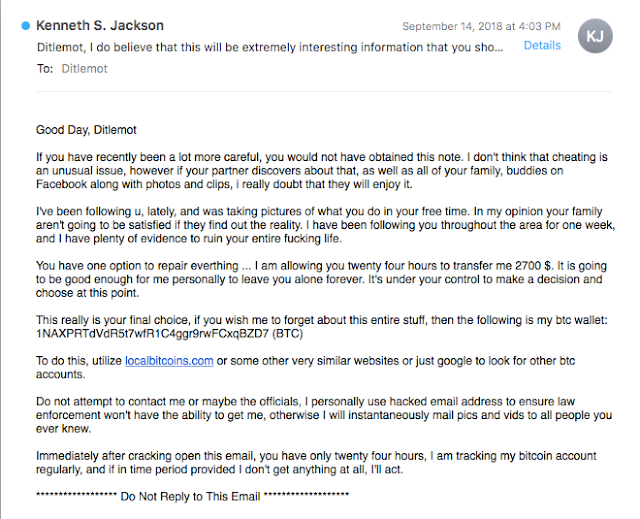

事实上,在搜索 SpamCop 时,我们发现了一个电子邮件,邮件中攻击者似乎错误的披露了自己的模板,其中包含选择自定义风格的文本,以生成各种邮件正文作为其传播垃圾邮件的一部分。

三、国际化的 SEXTORTION

IBM X-Force 的安全研究人员最近发现了一个于2018年9月底通过 Necurs 僵尸网络基础设施发送的 sextortion 活动。利用 IBM 提供的20个比特币钱包(IoC),Talos 确定了近 1,000 个不同的发送方IP地址参与发送“Aaron Smith”垃圾邮件,以及与 Necurs 僵尸网络相关的国际sextortion垃圾邮件。

发送方 IP 基础设施的重叠表明,相同的垃圾邮件发送者都支持这两个攻击活动。除了 X-Force 博客中确定的7种不同语言(ENG,GER,FRE,ITA,JPN,KOR,ARA)之外,Talos 还确定了捷克语,西班牙语,挪威语,瑞典语以及芬兰语中类似的 sextortion 活动的其他变体。

四、其它攻击变种

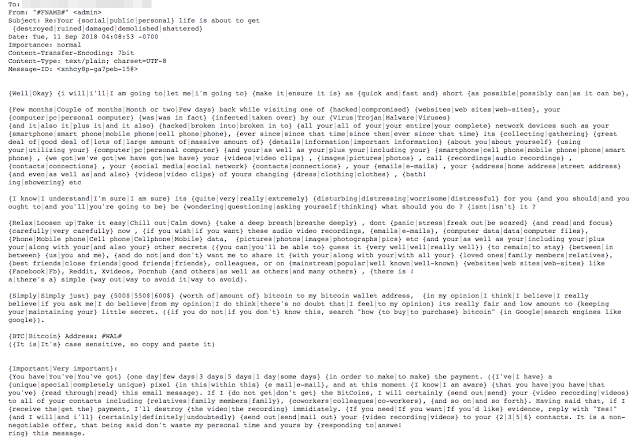

还有其他类似的 sextortion 垃圾邮件源自一些相同的 Necurs 僵尸网络基础设施。下面是看起来像支持票证的 sextortion 垃圾邮件的示例。为更加真实,该消息甚至包括正文顶部附近的文字:“相机就绪,通知:<日期>”。

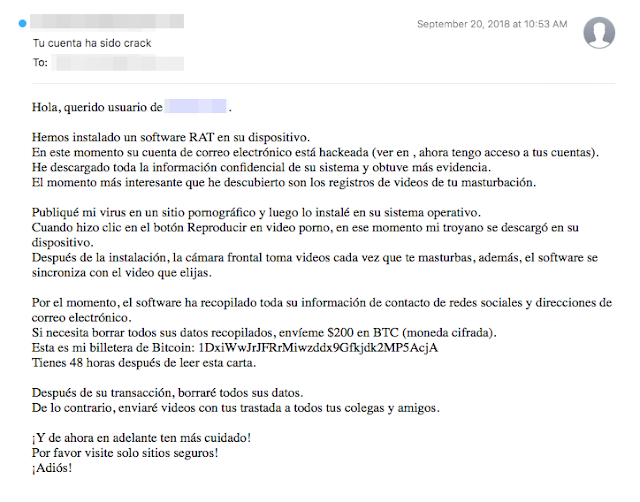

攻击者在完全不同类型的比特币相关电子邮件骗局中使用了相同的比特币钱包。位于上面“票证”示例中的 BTC 钱包 1HJbQG3NsDGqqnnF1cU2c1Cgj1BT65TYRy 也出现在视频诈骗中。在黄色视频诈骗中,攻击者冒充俄罗斯联邦的一名年轻女孩,并承诺发送一个自己的视频,换取100美元存入攻击者的比特币钱包。

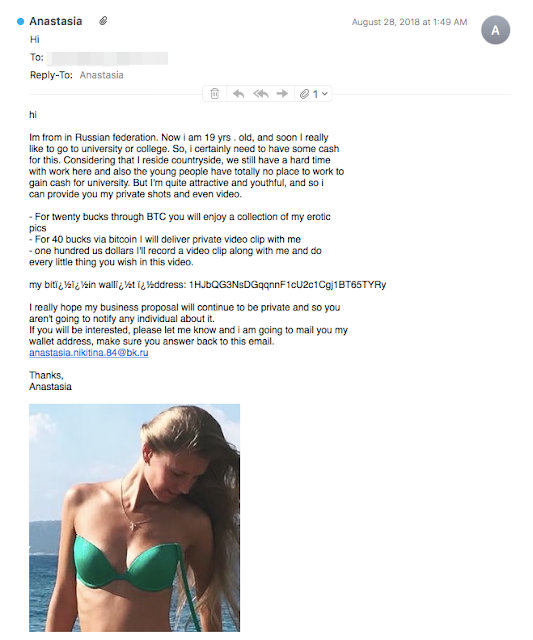

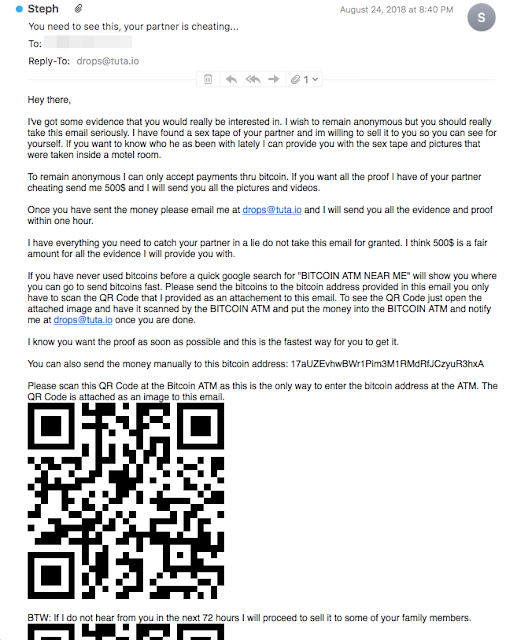

Talos 发现了其他重复的比特币钱包,这也显示了同样的垃圾邮件发送者也可能进行其他攻击。例如,比特币钱包 1NAXPRTdVdR5t7wfR1C4ggr9rwFCxqBZD7 不仅出现在上面详述的“票证”类型的 sextortion 诈骗消息中,而且它还出现在另一个不同的方案中,用于从其他重要收件人身上敲诈比特币。垃圾邮件发送者声称一直关注受害者,由此获得了收件人“不忠”(欺骗伴侣)照片的证据。

五、其它攻击变种(无关的?)

查看来自 SpamCop 的其他与比特币相关的垃圾邮件时,我们看到了其他几种旨在获取比特币的社交工程攻击。在上面详述的 “I-know-you-are-cheatin” 勒索案例中,攻击者声称有证据证明受害人的伴侣实际上在欺骗他们。虽然消息中的文字措辞有点熟悉,但它与其他勒索攻击(例如,通过包含附加的 QR 代码)不同,它实际上可能是完全不同的攻击组织所为。

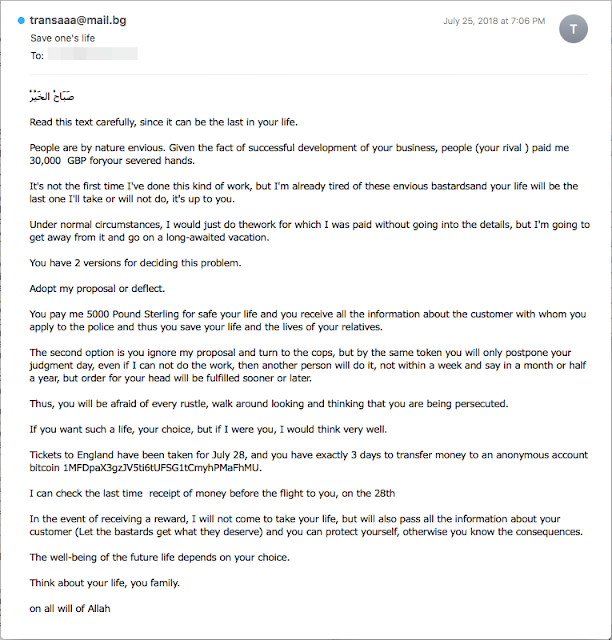

Talos 还发现了更为可怕和暴力的敲诈勒索相关的信息。在这些消息中,攻击者声称已经付费找人干掉(杀死)收件人。攻击者声称已经安排了交通工具,但由于改变了主意,他们现在愿意将雇主的信息出售给潜在的受害者。

同样,消息和措辞听起来与我们在多个 sextortion 电子邮件中看到的文本非常相似。虽然怀疑它,但 Talos 不能肯定这些暴力勒索电子邮件实际上是同一攻击者所为。

六、社交工程的部分案例

我们注意到有一些与比特币相关的垃圾邮件活动,虽然很少能将它们与通过 Necurs 僵尸网络发送的垃圾邮件联系起来,但他们代表了通过社会工程强迫一些受害者的创造性尝试。

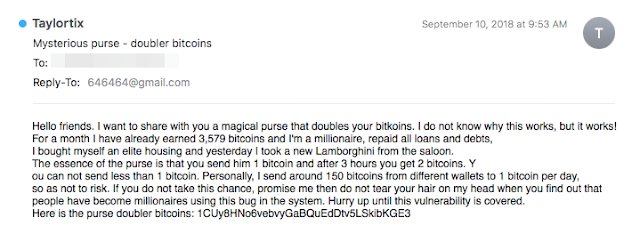

首先,针对攻击有快速致富计划倾向的受害者。在此方案中,鼓励收件人将比特币发送到指定钱包地址,他们的比特币将在三小时内神奇的翻倍。这个比特币“倍增器”声称利用了一个未公开的“系统中的错误”。虽然普通用户可能会快速发现这是一个骗局,但是一些没有受过比特币概念教育的用户,很可能受到这种类型垃圾邮件的影响。

其他与比特币相关的垃圾邮件针对那些可能倾向于捐赠给慈善机构的人。虽然减轻受到军事侵略影响儿童的痛苦是一个最令人钦佩的原因,但我们在这个信息中找不到任何迹象表明这是一个合法的慈善组织。

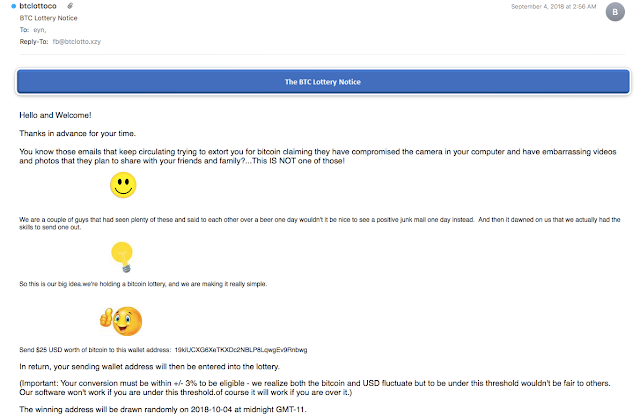

我们还发现了一则声称是“正面垃圾邮件”的垃圾邮件。消息正文中写着:“你知道那些不断流传的电子邮件试图勒索你的比特币,声称他们已经破坏了你电脑中的相机,并且他们计划与你的朋友和家人分享一些令人尴尬的视频和照片吗?

在这封电子邮件底部附近的问答部分,垃圾邮件发送者写道:“问:我们怎么知道这是合法的?答:没有。我们实际上不能在暴露自己和赢家的情况下发布证据。我们道歉但是这是我们能做到的极限。”如果你对整个10月4日的比特币抽奖结果感到好奇,请注意垃圾邮件中提到的比特币钱包只有一笔交易 。这笔交易发生在9月28日,金额为4美元。

七、总结

大多数反垃圾邮件解决方案都会过滤掉明显的 sextortion ,就像我们在本文中强调的那样。然而,这不是全部。当这些类型的垃圾邮件活动进入用户的收件箱时,相信其中许多人可能没有受到足够的教育,无法确定这是一个旨在勒索比特币的骗局。不幸的是,从大量比特币被骗的案例中可以清楚的看出,潜在受害者还有很长的路要走。◾️

Comments