系统被攻击、用 Tor 被钓鱼、好奇害死猫,怎么办?- 把危险隔离出去

- IYP

- Jul 6, 2018

- 11 min read

江湖险恶啊,坏蛋已经够多了,情报机构比坏蛋更恶毒,他们能把你扔进监狱。可天下没有绝对安全,我们该如何尽可能保护自己?

大众操作系统,包括 Windows,Mac OS X 和 Linux,太容易破解了。稍不留神 - 比如打开了带有木马的电子邮件附件、安装了伪装成 Flash 的恶意软件、没有足够快地更新软件 等等 - 都会让你成为攻击者的盛宴。

攻击者可以访问您的所有文件,可以开始记录您的按键、截取屏幕快照,甚至可以通过麦克风窃听,并通过网络摄像头偷窥。

但是你可以将最要紧的文件和程序与计算机的其他部分隔离开来。包括即使你打开了可能是未知的附件,也可以保护你的系统。再比如访问不太确定的网站 - 色情网站,洪流网站,盗版电视和体育网站 - 或测试从网站随机下载的软件,虚拟化技术都可以将危险隔离出来。

你还可以通过它来保持在线匿名,通过确保所有互联网流量通过它进行路由来保护 Tor 提供的隐私护盾 - 即使软件,如 Tor Browser 或 Pidgin,也有可能被特意攻击,攻击者有可能绕过 Tor。

很多地方都会用到虚拟化技术,比如 sandbox、程序保护壳等。

本文是虚拟机上的简单入门,包括如何在其中一安装 Ubuntu Linux 发行版。再介绍一个可以在虚拟机中运行的操作系统,以最大化你的在线匿名性; 它是保持秘密身份的理想选择。此外还会介绍一种比目前大多数可用的操作系统更安全的操作系统,并提升隔离安全性。

虚拟机 VM

每个虚拟机在运行时都会使用计算机内存的一大块,并拥有自己的虚拟硬盘,这只是真实硬盘上的一个文件。可以在其中安装操作系统和运行软件,可以在执行具有潜在危险的操作之前保存快照,并在完成后还原快照,从而将 VM 恢复到先前的状态。

在虚拟化术语中,您现在运行的操作系统称为“主机”,您运行的每个 VM 都是“来宾/访客”。如果来宾虚拟机被骇客入侵,您的主机将保持安全。

出于这个原因,安全研究人员经常使用 VM 来研究病毒:在来宾虚拟机上释放病毒,以安全地监控它们正在尝试做什么以及如何工作,他们将病毒与其他计算机“隔离”起来。

本文使用名为 VirtualBox 的虚拟化软件。它是开源的,可以免费下载。VirtualBox 适用于 Windows,Mac OS X 和 Linux。如果您尝试,可以在这里下载并安装副本。

一般来说,首先在虚拟机中安装 Linux 发行版更简单。可以根据需要随意安装任意数量的 Linux 虚拟机 - 轻松设置。

如果想要在虚拟机内测试 Windows 或 Mac OSX 的软件以查看它是否恶意,还可以在 VM 中安装这些操作系统。但是有限制。例如,虽然 OS X 可以免费安装在最多两台虚拟机上,但是当您这样做时必须是在 Mac 上;在 Windows 上,您可能需要为每个 VM 购买单独的 Windows 许可证。以下是在 VM 中安装 Mac OS X 以及在 VM 中安装 Windows 10 的说明。

不必担心破坏任何东西,你可以随时删除您的 VM 重新开始。这就是虚拟机的好处:用电子游戏的说法就是,你获得了无限的生命。

创建 VM 并安装 Ubuntu

现在打开 VirtualBox 并单击“新建”以创建新 VM。下面是正在调用虚拟机“ubuntu-test”。

您可以选择新 VM 将具有多少内存,然后为其创建新的虚拟硬盘。您分配给 VM 的资源将无法用于计算机上的其他程序。最后,单击“创建”。

下一步是安装 Ubuntu。选择“ubuntu-test” VM 后,单击“开始”启动它。由于虚拟机是全新的,它会提示插入操作系统安装盘。当然实际上并不需要“磁盘”,相反可以找到并选择磁盘映像文件,然后单击“开始”。

现在 VM 开始启动到 Ubuntu 磁盘。注意,如果您单击虚拟机窗口,VirtualBox 会警告您 VM 将“捕获”您的鼠标和键盘输入,这意味着当您移动鼠标并在键盘上键入时,您将在您的来宾虚拟机中执行此操作,而不是您的主机上。您可以按“主机键”使鼠标和键盘再次控制常规计算机。

在 Mac 上,主机键是左“Command”键,在 Windows 和 Linux 上,它是右键“Ctrl”键。

Ubuntu 磁盘已完成启动。点击“安装 Ubuntu ”并按照简单的说明操作。

选择“擦除磁盘并安装 Ubuntu”(不用担心,只是擦除虚拟机的虚拟磁盘)。编写一个用户名和密码登录到这个 VM,然后将让它完成安装。当它最终完成后,VM 将重新启动到刚安装的操作系统中(安装 Ubuntu 后,VM 在重启时也许无法完全关闭。如果您也遇到这种情况,请单击“机器”菜单并选择“重置”以强制重新启动 VM)

更新 VM 内的软件

要及时更新软件哦,养成习惯,在虚拟机中也坚持这样做。

要更新 Ubuntu 中的所有软件,运行“软件更新程序”,输入密码,然后等着它干活儿。由于你刚刚安装了此操作系统并且从未进行过更新,因此下载和安装所有内容可能需要一段时间。

Guest Additions

现在就是安装 VirtualBox Guest Additions 了。Guest Additions 不是必需的,但它允许你做一些便捷的操作,比如调整 VM 窗口大小,在主机和来宾机之间共享剪贴板,设置共享文件夹,以便来宾机 VM 可以访问主机上的特定文件。

要安装 Guest Additions,需要将包含该软件的虚拟 CD 插入 VM。您可以通过单击屏幕顶部的“设备”菜单,从 VirtualBox 程序中选择“插入Guest Additions CD 图像“。它会弹出一个对话框,要求获得安装许可。单击“运行”,VirtualBox 将打开一个显示安装进度的新窗口。

完成后,重新启动 VM。您可以通过单击右上角的齿轮,点“关机”,然后单击“重新启动”来执行此操作。

你能看到上面菜单中的选项分别是:“已禁用”,“主机到访客”,“访客到主机”或“双向”。除非您需要在访客虚拟机和主机之间进行复制和粘贴,否则最好将此设置保持为“已禁用”。您可以随时暂时启用剪贴板共享,完成后再次禁用它。⚠️ 这个很重要哦。

共享文件夹

共享文件稍微复杂一些。首先,您需要将用户添加到 VM 中的“vboxsf”组(如果您不明白这意味着什么也不要担心)。单击左上角的 Ubuntu 徽标,键入“terminal”,然后单击 Terminal 图标以在 VM 中打开终端。然后输入:

sudo usermod -a -G vboxsf $(whoami)

您还必须在 VM 中键入 Ubuntu 中的用户帐户密码,这是您之前设置的密码。然后关闭你的 VM。

在 VirtualBox 窗口中选择您的 VM 并单击“设置”,然后转到“共享文件夹”选项卡。单击“+”图标以添加要与 VM 共享的文件夹。

隔离 VM 内部的危险行为

在做一些您认为可能会破坏 VM 或可能会遭恶意软件感染的动作之前,您可能希望保存它的快照,以便在完成后恢复它。可以通过单击屏幕顶部的 VirtualBox 的“计算机”菜单并选择“拍摄快照”来保存快照。

> 打开您不信任的文档

被骇客攻击的最简单方法之一就是打开恶意文档。攻击者可能会通过电子邮件向您发送一个陷阱。如果你点开它了,该恶意文件将利用操作系统或 Adobe Reader 或 Microsoft Word 等软件中的缺陷,从而允许攻击者接管您的计算机。

我们并不总是清楚哪些文件是安全的,哪些是恶意的。一个聪明的攻击者可以假装邀请你参加你感兴趣的会议,并附上一个伪装成会议日程的恶意文件,或者他们可以假装招聘你提供你的梦想工作,并附上一些看起来像是职位的描述 - 总之他们对你调查很久了,完全可以提供你最感兴趣的东西吸引你。

最安全的方法是不打开任何附件或点击电子邮件中的任何链接,但这是完全不可行的,特别是对于积极征求消息来源的记者或活动家来说。

您可能还会在网上找到您真正想要查看的文件,但不确定是否安全。例如,Hacking Team 电子邮件归档中的文档。你可能不应该相信那些,但无论如何你可能想看看它们。

这是一封电子邮件,黑客团队的员工似乎在讨论如何向埃及国防承包商提供他们的黑客服务演示。附件被称为“Exploit.docx”,似乎合法?

如果我尝试在 Chrome 中打开这个可疑文件,浏览器会抛出安全警告,这是有充分理由的。从 Hacking Team 存档下载的任何附件可能会让人被入侵。

相反,你将右键单击该文档并将其保存到 vbox_share 文件夹(单击 Chrome 的警告,因为我打算单独查看此文档)现在回到 VM 中,就可以看到该文档了。

💡 为了更加安全,在打开这些文档之前,断开 VM 与互联网的连接。单击屏幕顶部的“设备”菜单,选择“网络”,然后取消选中“连接网络适配器”。这样当你打开文档时,如果它试图破解你的虚拟机并连接到命令和控制服务器,甚至只是打电话回家提醒文件所有者它已被打开,它都无法做到。

每当您在 VM 中打开可疑文档时,最好都这样做。

> 访问奇怪的网站

在日常使用的普通计算机上,强化 Web 浏览器始终是个好主意。安装阻止广告和恶意软件的浏览器插件,对于阻止可能试图通过 Web 浏览器接管您的计算机的软件大有帮助。

但即使做了所有这些事,也无法保证只是通过加载网站就不会被黑客入侵。如果您打算访问一个您认为可能会遭受黑客攻击的网站,通过 VM。

您甚至可以为此目的设置专用 VM。 (如果在上一步中关闭了网络,可以通过单击“设备”菜单,转到“网络”并选中“连接网络适配器”再次启用它)

> 运行易受攻击的软件

所有程序都包含 bug,这些 bug 可能被利用来接管计算机。不被骇客攻击的最简单彻底的方法是不使用计算机,但这肯定不是一种选择; 我们仍然需要运行程序。

有些程序的攻击面比其他程序大得多。例如,libpurple,为加密聊天程序 Pidgin 和 Adium 提供支持的底层代码,因其最初写于1998年的旧的臃肿的,可能有缺陷的源代码而受到严厉批评(近年来许多关键的 libpurple 错误得到了修复,所以它目前的形状要好得多)但是,如果您想在计算机上进行加密聊天对话,那么除了使用它之外,您没有很多选择。

如果您依赖某个软件,但是您认为在主机上运行它会增加被黑客攻击的可能性,您可以设置专用 VM 来运行该程序。

例如,⚠️ 如果您的专用聊天虚拟机通过 Pidgin 攻击被入侵,攻击者将能够监视你在 Pidgin 中加密的聊天对话,但即便如此,🔐 他们也无法访问您计算机上的其他文件。他们将无法查看您在网络浏览器中保存的密码,或通过麦克风窃听,也无法阅读电子邮件或其他任何密码。

你还是要小心

所有软件都有错误,当然也包括虚拟化软件。虽然隔离 VM 内部的危险活动大大降低,但从来没有绝对安全。

⚠️ 如果您的虚拟机被攻击,那么攻击者可以逃脱您的虚拟机,以便在您的主机上自由运行和更改程序。为此攻击者必须利用虚拟化软件。这些错误很少见,但确实发生过。

您还应该小心如何使用上面描述的 VirtualBox 剪贴板共享和文件共享功能。例如,如果有人攻击了共享剪贴板设置为“Host to Guest”或“Bidirectional”的 VM,则攻击者可能会监视您复制到主机上剪贴板的内容 - 例如密码。

💡 Whonix 以保持匿名

Whonix 是一个操作系统,您可以在 VirtualBox 内部的现有计算机上安装,这会强制所有网络流量通过匿名网络 Tor。

关于 Tor 我们介绍过很多啦,可以在这里找到。但 Tor 浏览器和所有其他软件一样,都有漏洞,是的他们更新是很快的。如果您访问 Tor 浏览器中的网站,该网站可以假装利用严重的错误强迫您的计算机与 Tor 网络外的攻击者建立互联网连接,让他们了解您的真实 IP 地址和身份。这正是联邦调查局在2013年9月时抓人用的歪点子。

🔐 Whonix 使用两个虚拟机,称为 Whonix-Gateway 和 Whonix-Workstation,以最大限度地保护匿名。

网关 VM 充当工作站 VM 的上游互联网提供商,它强制所有网络流量通过 Tor 网。工作站 VM 是您使用 Tor 浏览器的地方。如果你被攻击,例如使用类似 FBI 用过的 Tor 浏览器漏洞攻击,攻击者不仅被包含在此 VM 中无法访问您的主机,也无法打破匿名化。攻击者所做的所有网络连接都将通过网关 VM,迫使他们通过 Tor。

Whonix 非常棒,因为您可以确信在工作站 VM 中所做的一切都是匿名通过 Tor 网的。这意味着攻击者无法对您验明身份,除非他们可以逃离您的虚拟机。

您可以使用 XChat 等聊天软件匿名连接到 IRC 服务器,或者使用 Pidgin 连接到 Jabber 服务器进行匿名加密聊天,或使用 Icedove 和 Enigmail 发送匿名加密电子邮件。

⚠️ 但请记住,Whonix 与其他基于虚拟机的安全性一样,如果您的主机遭到攻击或被占用,它是无法保护您的。如果您使用 Whonix 匿名向记者发送文档,并且被专制政府怀疑为嫌疑人,您的 Whonix VM 中可能包含可用于对您定罪的证据!⚠️

安装和配置 Whonix

转到 Whonix VirtualBox 下载页面并下载 Whonix-Gateway 和 Whonix-Workstation 的副本(总共3.1GB,因此可能需要一些时间)。验证 PGP 签名也是一个好主意,我们以前介绍过。

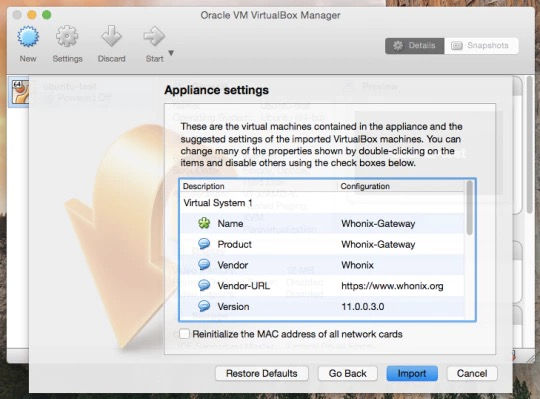

下载完成后,打开 VirtualBox,单击顶部的“文件”菜单,然后单击“导入设备”。浏览刚刚下载的 Whonix-Gateway 文件,然后单击“继续”。

现在单击“导入”,阅读警告,然后单击“同意”。您的 Whonix 网关 VM 将自动设置。使用 Whonix-Workstation 重复这些相同的步骤。完成后,VirtualBox 中将有两个新 VM。

启动 Whonix-Gateway 和 Whonix-Workstation。您需要在后台打开网关 VM,否则工作站 VM 将无法访问 Internet,但您将在工作站中完成大部分工作。

当网关 VM 第一次完成引导时,您需要对其进行配置。单击“Whonix 安装向导”以启用 Tor 和自动更新。

现在是时候开始使用 Whonix 了。在工作站 VM 中,继续并打开 Tor Browser。它会在您第一次尝试打开时自动下载并安装它。一旦打开,您可以匿名浏览网页,即使 Tor 浏览器被攻击,也可以保持匿名。

Qubes:隔离的安全性

由于所有软件都有错误,隔离自己的 VM 中的每个程序是不是最安全呢? Qubes 是一个操作系统,可以做到这一点,并且比传统操作系统中使用 VirtualBox 或 VMWare 等虚拟化软件更加可用和安全。

在 Qubes 中,您的主机运行图形桌面环境,就是这样 - 主机甚至无法访问 Internet。您可以在 Linux 或 Windows VM 中运行所有其他软件。 Qubes 也对 Whonix 有很大的支持。如果在 Qubes 中使用 Whonix,则与使用传统操作系统时相比,主机的受攻击面要小得多。

Qubes 可以轻松管理不同“安全域”的单独 VM。例如,您可以创建用于检查工作电子邮件并登录工作相关帐户的工作 VM,以及您使用的单独个人 VM 登录 Facebook。您可以创建用于日常 Web 冲浪中的不受信任的 VM,以及用于存储敏感文件(如密码数据库)或您正在处理的机密文档的 Vault VM。您可以右键单击任何文档以在“一次性 VM”中打开它,这是一个仅为查看此文档而创建的 VM,然后在关闭文档时再次删除。

虽然它拥有一个活跃的开发社区和不断增长的用户群,但 Qubes 对于非高级用户来说并不容易使用。除非您已经习惯从命令行解决 Linux 问题。在 Qubes 中,诸如如何安装新程序或截取屏幕截图这样的简单问题可能会让初学者产生陡峭的学习曲线。

🔐 但总而言之,如果您使用 Qubes,您可以将计算机变成一个令人难以置信的复杂而安全的堡垒,这与传统操作系统不同。

最后再唠叨一句,所有软件都有 bug,包括 Qubes 和 Xen,这是为 Qubes 提供动力的虚拟化软件。即使您正在运行 Qubes,并立即更新所有软件,并仔细隔离所有软件,只打开一次性 VM 中的文档,并在 Whonix 工作站内的 Tor Browser 中进行所有浏览,您的主机仍然可能被攻击,只要攻击者拥有大量资源、耐心以及掌握零日漏洞。这里是关于零日漏洞的白话级介绍。情报机构花大价钱买这东西,足见他们是有多坏。

Comments