🐞 Emotet 恶意软件家族又新增了邮件窃取模块:简要技术分析

- IYP

- Nov 18, 2018

- 2 min read

研究人员最近就发现 Emotet 僵尸网络运营者新加的一个能够窃取邮箱内容的模块

Emotet 恶意软件家族最近因将勒索软件 payload 传播到美国的基础设施而登上头条。研究人员最近就发现僵尸网络运营者新加的一个能够窃取邮箱内容的模块。

这一新功能能够有效利用现有的 Emotet 感染情况,将受感染用户系统中的邮件内容窃取并发回给僵尸网络运营者。该功能能够有效获取邮箱列表中 180天 内的邮件,并发回给攻击者。

邮件信息窃取模块

之前的 Emotet 模块已经使用 Outlook Messaging API 来窃取通讯录列表。MAPI 使用最常用的例子就是 Simple MAPI 和完全 MAPI,Simple MAPI 是 Windows 默认 Windows Live 邮件客户端的一部分,完全 MAPI 是 Outlook 和 Exchange 使用的。也就是说,该 API 可以在配置合理的情况下使应用可以访问邮件。

配置也是该模块首先检查的。访问注册表 HKLM\Software\Clients\Mail\Microsoft Outlook,到 mapi32.dll 模块的路径 DllPathEx 需要进行定义。注册表是非常明确的,有许多的看似真实的 key 该模块并不会关注,比如 HKLM\Software\Clients\Mail\Windows Mail。

对每封邮件,模块会收集:

发件人姓名和邮箱;

收件人姓名和邮箱。

这个新的模块更加全面,还包括邮件的主题和主体部分。会爬取 interpersonal message (IPM) 根目录下的每个子文件夹的邮件:

确认邮件是否是过去的 100e-9 * 15552000000 * 10000 / 3600 / 24 = 180 天内发送和接收的(PR_MESSAGE_DELIVERY_TIME)。

如果是,就获取发件人 (PR_SENDER_NAME_W, PR_SENDER_EMAIL_ADDRESS_W)、收件人 (PR_RECEIVED_BY_NAME_W, PR_RECEIVED_BY_EMAIL_ADDRESS_W)、主题 (PR_SUBJECT_W) 和主体 (PR_BODY_W)。

如果主体部分超过 16384 个字符,就会被缩短为 16384 个字符加上该字符串……

然后会在全局链接列表中添加一个含有上述邮件信息的结构,并用 Base64 编码写入一个临时文件。

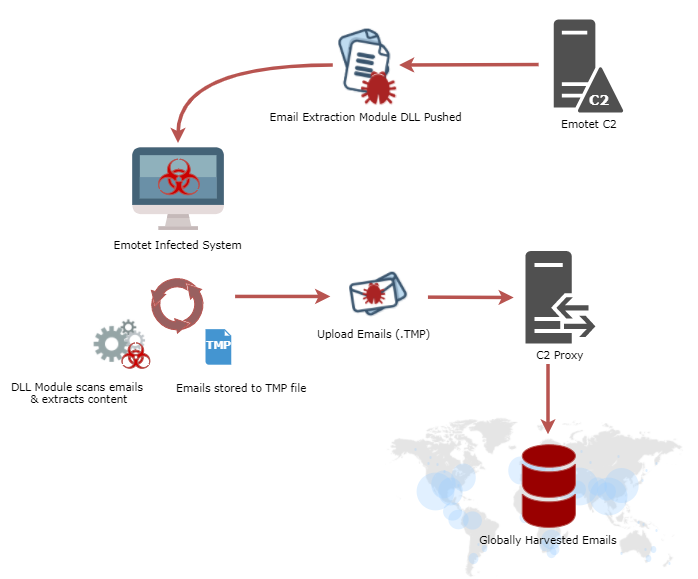

攻击原理

需要强调的是,该模块被应用到已被 Emotet 感染的系统中,并开始窃取邮件并发回给攻击者。过去的几天,Emotet 大约窃取了上万个被感染系统的无数封邮件。

下面看一下其工作原理:

受感染的 Emotet 的会从 C2 服务器加载模块 DLL, DLL 会将 payload 二进制文件注入到新的 Emotet 进程中;

新进程会扫描所有邮件,并将结果保存到临时文件中;

原始的模块 DLL 会等 payload 执行结束(或300秒后杀掉该进程),然后读取临时文件;

原始 DLL 会用 WinINet API 发布一个发送临时文件到 C2 服务器的 HTTP 请求。

结论

Emotet 已经成为一个严重的威胁,最近仅仅在美国的城市使用的勒索软件,就已造成了超过 100 万美元的损失。美国是受 Emotet 影响最严重的国家之一。而 Emotet 的运营者开始转移到服务端提取,邮件泄露带来的危害也不容小觑。Emotet 是迄今为止最高级的僵尸网络之一,企业应该尽量减少暴露的威胁点,利用可以帮助做出明智决策的情报信息。◾️

Comments